Обізнаність про фішинг: як це відбувається та як цьому запобігти

Чому злочинці використовують фішингові атаки?

Яка найбільша вразливість системи безпеки в організації?

Люди!

Щоразу, коли вони хочуть заразити комп’ютер або отримати доступ до важливого інформація як номери рахунків, паролі або PIN-коди, все, що їм потрібно зробити, це запитати.

Фішинг напади є звичним явищем, тому що вони:

- Легко зробити – 6-річна дитина могла здійснити фішингову атаку.

- Масштабованість – Вони варіюються від фішингових атак, які вражають одну особу, до атак на всю організацію.

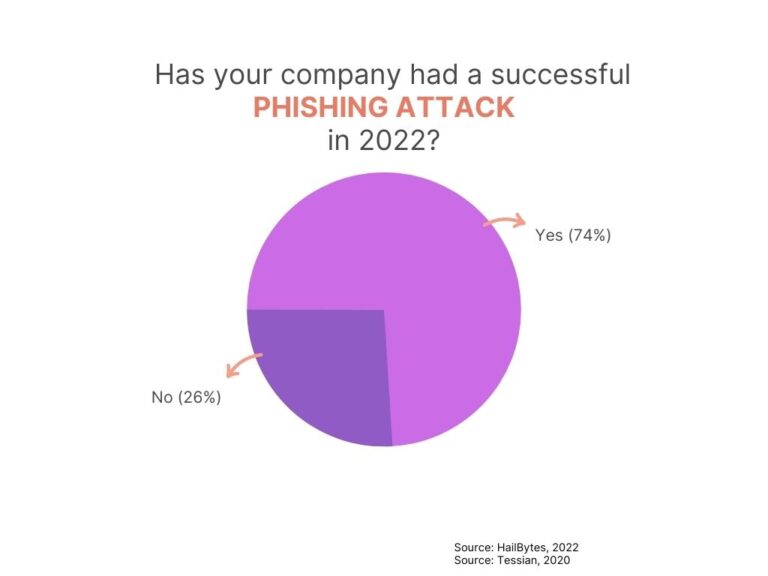

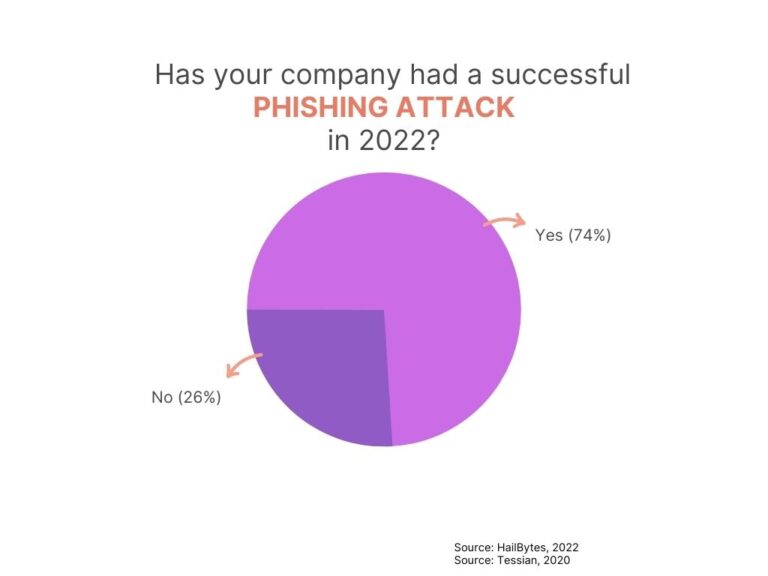

- Дуже ефективні - 74% організацій зазнали успішної фішингової атаки.

- Облікові дані облікового запису Gmail – $80

- PIN-код кредитної картки – $20

- Облікові дані онлайн-банку для рахунків у щонайменше 100 доларів у них - $40

- Банківські рахунки с щонайменше 2,000 доларів - $120

Ви, мабуть, думаєте: «Вау, мої рахунки йдуть на найменший долар!»

І це правда.

Існують інші типи облікових записів, які мають набагато вищу ціну, оскільки вони легше зберігати анонімність грошових переказів.

Облікові записи, які зберігають криптовалюту, є джекпотом для фішингових шахраїв.

Діючі ставки для крипторахунків такі:

- Coinbase - $610

- Blockchain.com – $310

- Binance - $410

Існують також інші нефінансові причини фішингових атак.

Фішингові атаки можуть використовуватися національними державами для злому інших країн і видобутку їхніх даних.

Напади можуть бути спрямовані на особисту помсту або навіть знищення репутації корпорацій чи політичних ворогів.

Причин для фішингових атак безмежно...

Як починається фішингова атака?

Фішингова атака зазвичай починається з того, що зловмисник виходить і пише вам повідомлення.

Вони можуть зателефонувати вам, надіслати електронний лист, миттєве повідомлення чи SMS.

Вони можуть видати себе за когось, хто працює в банку, іншій компанії, з якою ви працюєте, державній установі, або навіть видати себе за когось із вашої організації.

Фішинговий електронний лист може попросити вас натиснути посилання або завантажити та запустити файл.

Ви можете подумати, що це законне повідомлення, клацніть посилання в його повідомленні та ввійдіть на веб-сайт організації, якій ви довіряєте.

На цьому фішингову аферу завершено.

Ви передали свою особисту інформацію зловмиснику.

Як запобігти фішинг-атаці

Основна стратегія уникнення фішингових атак полягає в навчанні співробітників і підвищенні організаційної обізнаності.

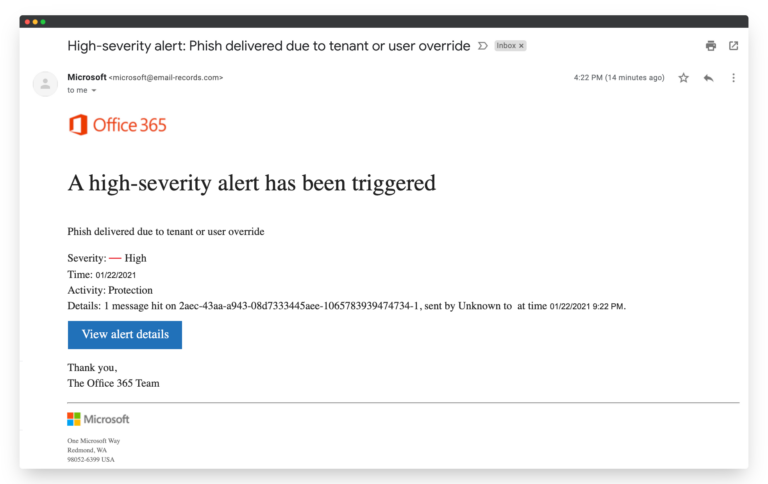

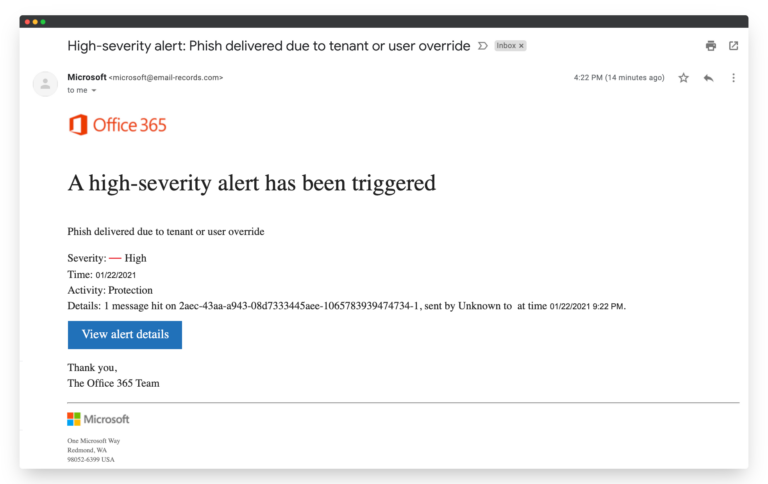

Багато фішингових атак виглядають як законні електронні листи та можуть проходити через фільтр спаму або подібні фільтри безпеки.

На перший погляд, повідомлення або веб-сайт можуть виглядати справжніми за допомогою відомого макета логотипу тощо.

На щастя, виявити фішингові атаки не так вже й складно.

Перше, на що варто звернути увагу, це адреса відправника.

Якщо адреса відправника є варіантом домену веб-сайту, до якого ви, можливо, звикли, будьте обережні й не натискайте нічого в тілі електронного листа.

Ви також можете переглянути адресу веб-сайту, куди вас переспрямовують, чи є посилання.

Щоб бути в безпеці, вам слід ввести адресу організації, яку ви хочете відвідати, у браузері або скористайтеся вибраним браузером.

Слідкуйте за посиланнями, які при наведенні курсора показують домен, який не збігається з доменом компанії, яка надсилає електронний лист.

Уважно прочитайте зміст повідомлення та скептично ставтеся до всіх повідомлень, у яких вас просять надати особисті дані чи підтвердити інформацію, заповнити форми чи завантажити та запустити файли.

Крім того, не дозволяйте змісту повідомлення ввести вас в оману.

Зловмисники часто намагаються налякати вас, щоб ви перейшли за посиланням або винагородити вас за отримання ваших особистих даних.

Під час пандемії чи надзвичайної ситуації в країні фішингові шахраї скористаються страхами людей і використають вміст теми чи тексту повідомлення, щоб налякати вас і змусити вас вжити заходів і натиснути посилання.

Також перевірте, чи немає орфографічних чи граматичних помилок у повідомленні електронної пошти чи на веб-сайті.

Слід також пам’ятати, що більшість надійних компаній зазвичай не просять вас надіслати конфіденційні дані через Інтернет або поштою.

Ось чому ви ніколи не повинні натискати підозрілі посилання або надавати будь-які конфіденційні дані.

Що робити, якщо я отримую фішинговий електронний лист?

Якщо ви отримали повідомлення, схоже на фішингову атаку, у вас є три варіанти.

- Видалити його.

- Перевірте вміст повідомлення, зв’язавшись з організацією через її традиційний канал зв’язку.

- Ви можете переслати повідомлення до свого відділу ІТ-безпеки для подальшого аналізу.

Ваша компанія вже повинна перевіряти та фільтрувати більшість підозрілих електронних листів, але жертвою може стати кожен.

На жаль, фішингове шахрайство стає все більшою загрозою в Інтернеті, і зловмисники завжди розробляють нові тактики, щоб дістатися до вашої папки "Вхідні".

Майте на увазі, що врешті-решт ви є останнім і найважливішим рівнем захисту від спроб фішингу.

Як зупинити фішингову атаку, перш ніж вона станеться

Оскільки ефективність фішингових атак залежить від людської помилки, найкращим варіантом є навчання людей у вашому бізнесі тому, як не ловити наживку.

Це не означає, що вам потрібно провести велику нараду чи семінар про те, як уникнути фішингової атаки.

Існують кращі способи виявити прогалини у вашій безпеці та покращити людську реакцію на фішинг.

2 кроки, які можна зробити, щоб запобігти фішингу

A симулятор фішингу це програмне забезпечення, яке дозволяє імітувати фішингову атаку на всіх членів вашої організації.

Симулятори фішингу зазвичай постачаються з шаблонами, які допомагають маскувати електронний лист як надійного постачальника або імітувати внутрішні формати електронних листів.

Симулятори фішингу не просто створюють електронну пошту, але й допомагають налаштувати підроблений веб-сайт, на якому одержувачі в кінцевому підсумку введуть свої облікові дані, якщо вони не пройдуть тест.

Замість того, щоб лаяти їх за те, що вони потрапили в пастку, найкращий спосіб вирішити ситуацію — це надати інформацію про те, як оцінювати фішингові електронні листи в майбутньому.

Якщо хтось не проходить перевірку на фішинг, найкраще просто надіслати йому список порад щодо виявлення фішингових електронних листів.

Ви навіть можете використовувати цю статтю як довідник для своїх співробітників.

Ще одна велика перевага використання хорошого симулятора фішингу полягає в тому, що ви можете виміряти людську загрозу у вашій організації, яку часто важко передбачити.

Навчання працівників безпечному рівню пом’якшення може зайняти до півтора років.

Важливо вибрати правильну інфраструктуру симуляції фішингу відповідно до ваших потреб.

Якщо ви моделюєте фішинг в одній компанії, ваше завдання буде легшим

Якщо ви MSP або MSSP, вам може знадобитися запустити тести на фішинг у кількох компаніях і місцях.

Вибір хмарного рішення буде найкращим варіантом для користувачів, які проводять кілька кампаній.

У Hailbytes ми налаштували GoPhish, одна з найпопулярніших фреймворків для фішингу з відкритим кодом простий у використанні екземпляр на AWS.

Багато симуляторів фішингу представлені в традиційній моделі Saas і мають суворі контракти, але GoPhish на AWS — це хмарний сервіс, де ви платите за розрахунковою ставкою, а не за контрактом на 1 або 2 роки.

Крок 2. Навчання з питань безпеки

Ключова перевага надання працівникам усвідомлення безпеки Навчання захищає їх від крадіжки особистих даних, крадіжки банку та викрадених бізнес-реєстраційних даних.

Навчання з питань безпеки має важливе значення для підвищення здатності співробітників виявляти спроби фішингу.

Курси можуть допомогти навчити персонал виявляти спроби фішингу, але лише деякі з них спрямовані на малий бізнес.

У вас, як у власника малого бізнесу, може виникнути спокуса скоротити витрати на курс, надіславши кілька відео на Youtube про знання безпеки...

але персонал рідко згадує такого типу навчання більше ніж кілька днів.

У Hailbytes є курс, який складається з коротких відео та тестів, щоб ви могли відстежувати прогрес своїх співробітників, доводити, що заходи безпеки діють, і значно скоротити ваші шанси постраждати від фішингового шахрайства.

Ви можете переглянути наш курс про Udemy тут або натиснути на курс нижче:

Якщо ви зацікавлені в безкоштовному моделюванні фішингу, щоб навчити своїх співробітників, перейдіть до AWS і перевірте GoPhish!

Почати легко, і ви завжди можете зв’язатися з нами, якщо вам потрібна допомога в налаштуванні.