Визначення Spear Phishing | Що таке Spear Phishing?

Зміст

Чим Spear Phishing відрізняється від фішингу?

Як працює Spear Phishing атака?

Кожен має стежити за фішинговими атаками. Деякі категорії людей більш схильні до піддатися нападу ніж інші. Люди, які займають високі посади в таких галузях, як охорона здоров’я, фінанси, освіта чи уряд, піддаються більшому ризику. Успішна фішингова атака на будь-яку з цих галузей може призвести до:

- Збій даних

- Великі викупні платежі

- Загрози національній безпеці

- Втрата репутації

- Правові наслідки

Ви не можете уникнути отримання фішингових листів. Навіть якщо ви використовуєте фільтр електронної пошти, деякі атаки підводного фішингу будуть проходити.

Найкращий спосіб впоратися з цим – навчити співробітників виявляти підроблені електронні листи.

Як можна запобігти фішинг-атакам?

- Уникайте надто багато інформації про себе в соціальних мережах. Це одна з перших зупинок кіберзлочинців, щоб виловити інформацію про вас.

- Переконайтеся, що служба хостингу, якою ви користуєтеся, має захист електронної пошти та захист від спаму. Це є першою лінією захисту від кіберзлочинців.

- Не натискайте на посилання чи вкладені файли, доки не впевнені в джерелі електронного листа.

- Будьте обережні з небажаними електронними листами або електронними листами з терміновими запитами. Спробуйте перевірити такий запит за допомогою іншого засобу зв'язку. Зателефонуйте підозрюваній особі, напишіть SMS або поговоріть віч-на-віч.

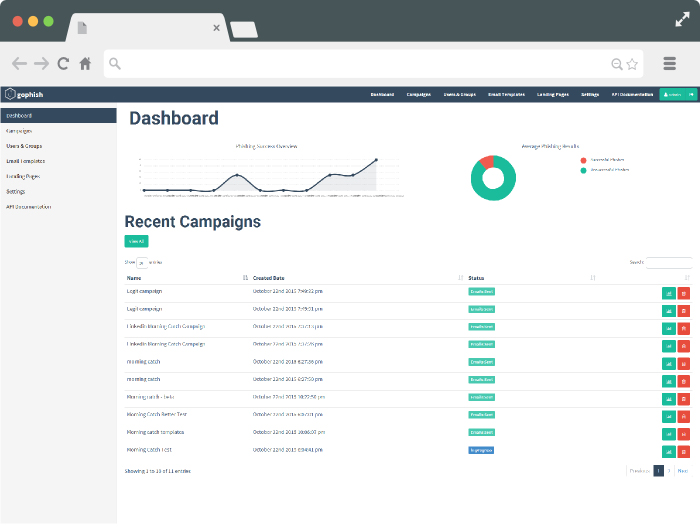

Симуляція фішингу є чудовим інструментом для ознайомлення співробітників з тактикою фішингу кіберзлочинців. Це серія інтерактивних вправ, розроблених для того, щоб навчити користувачів розпізнавати фішингові електронні листи, щоб уникати чи повідомляти про них. Співробітники, які стикаються з імітацією фішингу, мають набагато більше шансів помітити атаку фішингу та відреагувати належним чином.

Як працює симуляція фішингу?

- Повідомте співробітників, що вони отримають «фальшивий» фішинговий електронний лист.

- Надішліть їм статтю, яка описує, як виявити фішингові електронні листи заздалегідь, щоб переконатися, що вони поінформовані перед перевіркою.

- Надішліть «фальшивий» фішинговий електронний лист у випадковий час протягом місяця, коли ви оголошуєте про навчання з фішингу.

- Виміряйте статистику кількості співробітників, які потрапили на спробу фішингу, порівняно з тими, хто не потрапив або повідомив про спробу фішингу.

- Продовжуйте навчання, надсилаючи поради щодо усвідомлення фішингу та тестуючи своїх колег раз на місяць.

>>>Докладніше про те, як знайти правильний симулятор фішингу, можна дізнатися ТУТ.<<

Навіщо мені імітувати фішинг-атаку?

Якщо ваша організація постраждала від атак зловмисників, статистика успішних атак буде для вас тверезою.

Середній показник успіху фішингової атаки становить 50% кліків для фішингових електронних листів.

Це тип відповідальності, якого ваша компанія не хоче.

Коли ви повідомляєте про фішинг на своєму робочому місці, ви не просто захищаєте співробітників або компанію від шахрайства з кредитними картками чи крадіжки особистих даних.

Симуляція фішингу може допомогти вам запобігти витоку даних, що коштує вашій компанії мільйони судових позовів і мільйони довіри клієнтів.

Якщо ви хочете розпочати безкоштовну пробну версію GoPhish Phishing Framework, сертифіковану Hailbytes, ви можете зв'язатися з нами тут для отримання додаткової інформації або почніть безкоштовну пробну версію AWS сьогодні.